ProCall für den produktiven Einsatz sicher einrichten

Juni 2025

ProCall on-premises

- ProCall 8 Enterprise

- ProCall Infinity (DataCenter)

- MetaDirectory

ProCall Enterprise und ProCall DataCenter bieten umfangreiche Einstellmöglichkeiten, um sicher kommunizieren zu können.

Damit Sie entsprechende Einstellungen vornehmen können, haben wir hier wesentliche Punkte zur Vorgehensweise zusammengestellt.

Für Produktivumgebungen wird dringend empfohlen, diese Einstellungen (wie z. B. die TLS Einrichtung) vorzunehmen.

Spätestens, wenn Sie von einem Testbetrieb zu Produktivbetrieb mit realen Daten wechseln, sollten Sie die entsprechenden Verschlüsselungs-Methoden aktivieren.

ProCall NEX (Cloud)

Bei ProCall NEX ist Transport-Verschlüsselung wie TLS in der Cloud-Lösung von estos bereits gegeben. Sie müssen dafür keine Einstellungen im UCServer vornehmen.

Voraussetzung

Gültiges TLS Zertifikat

Sie benötigen ein gültiges TLS Zertifikat nebst zugehörigem privatem Schlüssel entweder von einer öffentlichen Zertifizierungsstelle oder von Ihrer Enterprise CA.

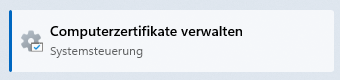

Windows Zertifikatsverwaltung - eigene Zertifikate

Das Zertifikat muss im Betriebssystem Microsoft Windows in der Zertifikatsverwaltung der Microsoft Management Console (MMC), unter eigene Zertifikate vorliegen.

Beispiel Screenshot: Computerzertifikate verwalten - Zertifikate (lokaler Computer) - Eigene Zertifikate - Zertifikate des UCServer Computers

PFX-Datei und PEM-Datei

Außerdem benötigen Sie eine entsprechende PKCS#12 (.pfx)-Datei und .pem-Datei, die das Zertifikat und den privaten Schlüssel enthält.

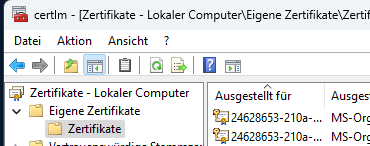

Einstellungen im UCServer

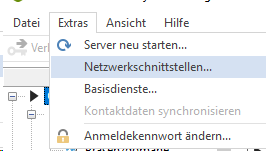

Die Aktivierung von TLS auf den Schnittstellen können Sie vornehmen:

- entweder direkt bei der Installation aus dem Setup-Dialog "Netzwerkschnittstellen"

- oder später in der UCServer Verwaltung unter Extras - Netzwerkeinstellungen

Die Einstellungen für die Aktivierung der Verschlüsselung und das Einspielen des Zertifikats müssen Sie für jeden Typ (Port) einzeln vornehmen.

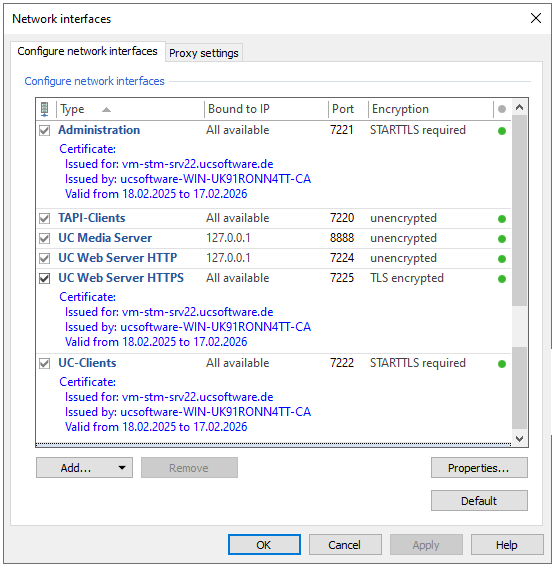

Öffnen der Netzwerkschnittstellen: UCServer Verwaltung - Extras - Netzwerkschnittstellen

Öffnen Sie die Eigenschaften der Schnittstellen und aktivieren Sie dort das Zertifikat.

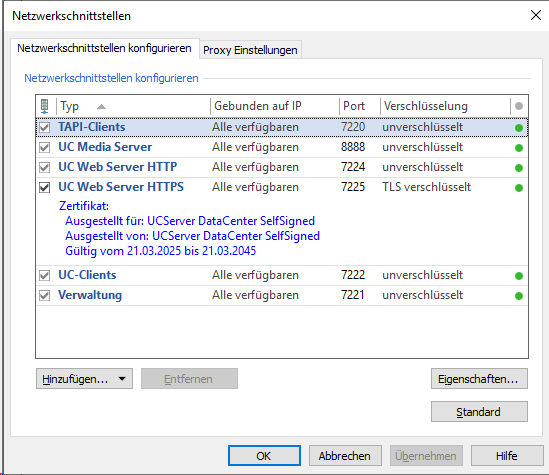

Hier die Ansicht, wie sie nach einer einfachen Installation in etwa aussieht:

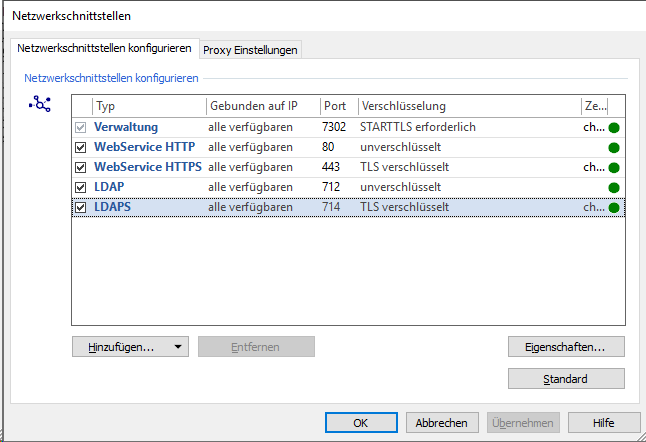

Beispiel Screenshot Netzwerkschnittstellen - Netzwerkschnittstellen konfigurieren

Für den Produktivbetrieb sollten die Schnittstellen wie folgt abgesichert werden:

Dazu aktivieren Sie für jede Schnittstelle eigens die Verschlüsselungsmethode mit Zertifikat oder binden diese an den Computer:

Typ

- Administration / Verwaltung, Portnummer 7221

- Das ist die Schnittstelle des UCServer Verwaltung Clients. Da diese unter Umständen auch von anderen Computern aus genutzt werden soll, hier TLS aktiveren und das Zertifikat einstellen.

- TAPI-Clients, Portnummer 7220

- Das ist die Schnittstelle für den Remote- oder Multiline TAPI Treiber. Wenn Sie diese nicht benötigen, können sie den Haken vorne entfernen (ausschalten). Ansonsten auch hier TLS aktivieren und Zertifikat einstellen.

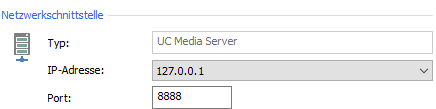

- UC Media Server, Portnummer 8888

- In der Regel wird der UC Media Server bei ProCall Enterprise nur lokal auf der gleichen Maschine betrieben wie der UCServer.

Daher diesen Port auf "localhost" (127.0.0.1) binden. TLS ist dann nicht nötig und benötigt dann keine zusätzlichen Resourcen. - Bei ProCall Infinity (ehem. DataCenter) und mehreren Media Servern sollten Sie die entsprechenden Ports für TLS mit Zertifikat konfigurieren.

- In der Regel wird der UC Media Server bei ProCall Enterprise nur lokal auf der gleichen Maschine betrieben wie der UCServer.

- UC Web Server HTTP, Portnummer 7224

- Für einen sicheren Betrieb binden Sie diese Schnittstelle auf localhost (127.0.0.1).

Deaktivieren Sie diese nicht, da der UCWeb bei einem Problem mit dem Zertifikat (ggf. abgelaufen) gar nicht mehr erreichbar ist. So lässt er sich im Problemfall noch von localhost ansprechen.

- Für einen sicheren Betrieb binden Sie diese Schnittstelle auf localhost (127.0.0.1).

- UC Web Server HTTPS, Portnummer 7225

- Diese Schnittstelle ist auch bei einer einfachen Installation mit einem Zertifikat ausgestattet.

Dieses sollte jedoch durch ein eigenes Zertifikat ersetzt werden, da Self-Signed Zertifikate nicht als sicher einstuft werden.

- Diese Schnittstelle ist auch bei einer einfachen Installation mit einem Zertifikat ausgestattet.

- UC-Clients, Portnummer 7222

- Dies ist die Schnittstelle für die ProCall Clients für Windows. Diese sollte auf alle Fälle wieder auf TLS mit Zertifikat konfiguriert werden.

Einrichten von TLS und Zertifikaten

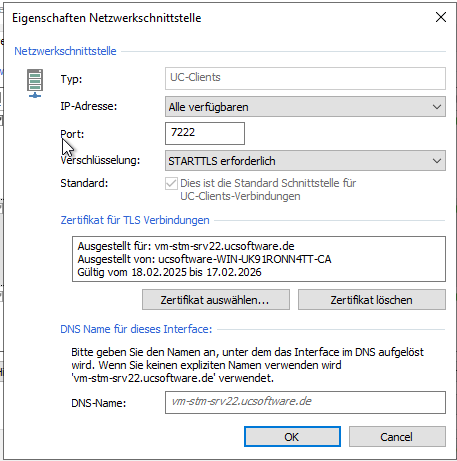

Mit Doppelklick auf die jeweilige Netzwerkschnittstelle oder mit einfachem Klick öffnen Sie mit "Eigenschaften..." den Dialog für die Einstellungen.

Beispiel UC-Client, für alle Netzwerkinterfaces und TLS erzwingen

Für das Einrichten einer TLS Verbindung mit Zertifikat müssen Sie folgende Schritte ausführen:

- Unter "IP-Adresse:" "Alle verfügbaren" lassen.

- "Verschlüsselung:" auf "STARTTLS erforderlich" oder "TLS verschlüsselt" (wenn verfügbar) stellen.

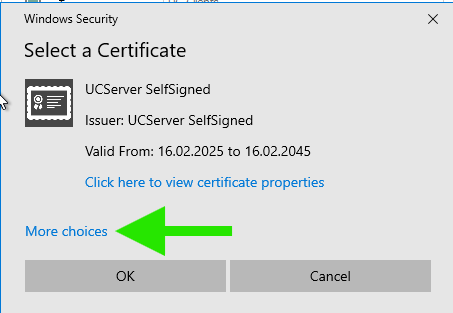

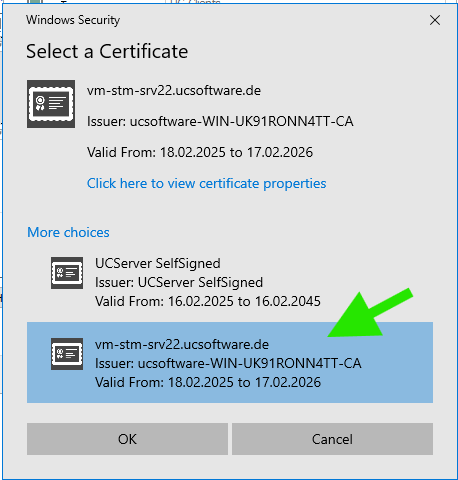

- Bei "Zertifikat für TLS Verbindungen" "Zertifikat auswählen..." klicken und im erscheinenden Systemdialog für Zertifikate das in der Windows Zertifikatsverwaltung eingerichtete Zertifikat auswählen.

Bestätigen Sie mit "OK" den Systemdialog und den Eigenschaftendialog und klicken Sie in der Netzwerkschnittstellenübersicht auf "Übernehmen".

Daraufhin sollte nach kurzer Zeit das Lämpchen ganz rechts für die Schnittstelle wieder grün sein.

Auf Localhost binden

Wenn Sie eine Schnittstelle nur auf "localhost" (127.0.0.1) binden möchten, wählen Sie bei "IP-Adresse:" in der Drop-Down-Auswahl die Adresse "127.0.0.1" aus.

Beispiel UC Media Server

Media Server und UC Web Server HTTPS

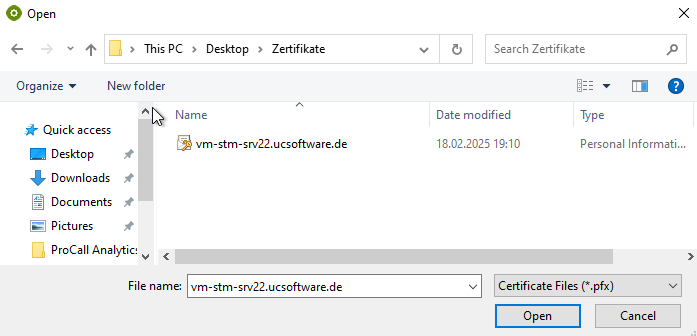

Das Einrichten von TLS mit Zertifikat bei Media Server und UC Web Server HTTPS hat die Besonderheit, dass hierfür das Zertifikat in der PKCS#12 (.pfx)-Datei oder .pem-Datei vorliegen muss.

In diesem Fall öffnen Sie mit "Zertifikat auswählen..." einen Dateiexplorer, über den Sie diese Datei suchen und auswählen können.

Beispiel Zertifikatsdatei .pfx suchen und auswählen

Gegebenenfalls werden Sie jetzt noch nach dem für das Zertifikat angegebene Passwort gefragt.

Bestätigen Sie danach wieder mit "OK", "Übernehmen" und kontrollieren Sie, ob das grüne Lämpchen wieder aktiv ist.

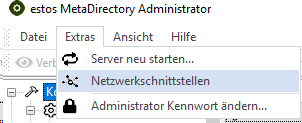

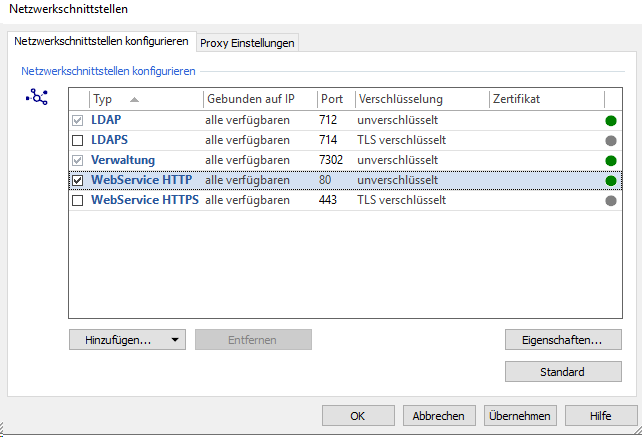

Einstellungen im MetaDirectory Administrator

Beispiel Screenshot MetaDirectory Administrator - Extras - Netzwerkschnittstellen

Für folgende Typen (Ports) müssen Sie die Einstellungen für die Verschlüsselung ändern:

- LDAPS

- WebService HTTPS

- Verwaltung

Aktivieren Sie für den Typ LDAPS und WebService HTTPS die Verschlüsselung von unverschlüsselt auf TLS verschlüsselt und wählen Sie das Zertifikat aus.

Beispiel Screenshot MetaDirectory Netzwerkschnittstellen - Typ: LDAPS/WebService HTTPS - Verschlüsselung unverschlüsselt → TLS verschlüsselt

Ob WebService HTTP ggf. abgeschaltet werden kann, hängt von weiteren angebundenen Clients ab.

Stellen Sie für den Typ Verwaltung die Verschlüsselung von unverschlüsselt auf START-TLS um und wählen Sie das Zertifikat aus.

Beispiel Screenshot MetaDirectory Netzwerkschnittstellen Typ - Ergebnis der Umstellung: Verschlüsselung für LDAPS, WebService HTTPS und Verwaltung aktiviert

Weiterführende Informationen

Ports freigeben für estos Produkte - Welche Netzwerkschnittstellen werden verwendet?

Deaktivierung unsicherer Verschlüsselungsprotokolle (TLS1.0/TLS1.1)

Unterstützte kryptographische Algorithmen (Cipher)

An ProCall anmelden - Login

ProCall Web - Login-Optionen