Ergänzung zum Verzeichnis der Verarbeitungstätigkeiten gemäß Art. 30 Abs. 1 DSGVO für ProCall

September 2023

Produktbezeichnung

Die in diesem Dokument verwendete Produktbezeichnung "ProCall" bezieht sich auf die Produkte ProCall Business, ProCall Enterprise und ProCall DataCenter. Produktspezifische Einschränkungen oder Erweiterungen werden mit dem spezifischen Produktnamen beschrieben. Das vorliegende Dokument bezieht sich nicht auf ProCall One.

1 Vorwort

Dieses Dokument ist als Hilfestellung für Unternehmen gedacht, die ProCall Software nutzen. Die zusammengestellten Informationen sollen die Erstellung eines Verzeichnisses der Verarbeitungstätigkeit gemäß Art. 30 Abs. 1 DSGVO erleichtern. Sie stellen keine rechtsverbindliche Auskunft dar.

Ein solches Verzeichnis muss sämtliche der in Art. 30 Abs. 1 S. 2 lit. a bis g DSGVO abschließend genannten Angaben enthalten. Diese Angaben müssen die Verarbeitungstätigkeiten des Verantwortlichen aussagekräftig beschreiben.

Mit der Erstellung des Verzeichnisses der Verarbeitungstätigkeiten sind keinesfalls alle von der DSGVO geforderten Dokumentationspflichten erfüllt. Das Verzeichnis ist nur ein Baustein, um der in Art. 5 Abs. 2 DSGVO normierten Rechenschaftspflicht zu genügen. So müssen bspw. auch das

Vorhandensein von Einwilligungen (Art. 7 Abs. 1 DSGVO), die Ordnungsmäßigkeit der gesamten Verarbeitung (Art. 24 Abs. 1 DSGVO) und das Ergebnis von Datenschutz-Folgenabschätzungen (Art. 35 Abs. 7 DSGVO) durch entsprechende Dokumentationen nachgewiesen werden.

Die Kapitel sind nach Gegenstand des Verfahrens gegliedert. Jedes Kapitel enthält bereits vorausgefüllt die relevanten Informationen zu ProCall.

2 Datenschutzfreundliche Voreinstellungen (Art. 25 DSGVO)

ProCall bietet bereits während der Installation datenschutzfreundliche Voreinstellungen. Diese können auch nach der Installation in der UCServer Administration geändert werden:

Datenschutzfreundliche Voreinstellungen gem. Art. 25 DSGVO

3 Anlässe für ein DSGVO-Verfahren (Art. 12 – 23 DSGVO)

- Spätester Zeitpunkt erfasster Datensätze (Ausstellungszeitpunkt): _____________________

- Liegt eine Auskunft, Berichtigung oder Widerspruch als Anlass vor?

Auskunft (Art. 15 Abs. 1 DSGVO)

- Auskunft zur Person

(Verwendete Suchkriterien): <Name>, <Vorname>, <Anschrift Straße>, <Anschrift PLZ/Ort>, <Telefonnummer>, <Email-Adresse> etc.

Berichtigung (Art. 16 DSGVO)

- Welche Person beantragt eine Berichtigung

(Verwendete Suchkriterien): <Name>, <Vorname>, <Anschrift Straße>, <Anschrift PLZ/Ort>, <Telefonnummer>, <Email-Adresse> etc. - Welche personenbezogenen Daten müssen geändert werden

(Verwendete Suchkriterien): <Name>, <Vorname>, <Anschrift Straße>, <Anschrift PLZ/Ort>, <Telefonnummer>, <Email-Adresse> etc.

Widerspruch (Art. 21 DSGVO)

- Löschung/Pseudonymisierung

Art. 17 DSGVO/Erwägungsgrund (ErwGr.) 26 - Einschränkung der Nutzung personenbezogener Daten

Art. 18 Nr. 3 DSGVO/Erwägungsgrund (ErwGr.) 67

4 Rechte auf Auskunft, Berichtigung oder Widerspruch der Verarbeitung

4.1 Auskunft (Art. 15 Abs. 1 DSGVO)

Die Informationen in diesem Kapitel dienen der Auskunft über die personenbezogenen Daten, welche in ProCall verarbeitet werden.

4.1.1 Zweck und Rechtsgrundlagen der Erhebung, Verarbeitung oder Nutzung

| Rechtsgrundlage §§ | Aufgaben, zu deren Erfüllung die personenbezogenen Daten erhoben, verarbeitet oder genutzt werden |

|---|---|

| Auftragsverarbeitungsvertrag nach Art. 28 DSGVO | Funktionen des Produkts: Favoriten/Federation (F.x), Journal/Anruf (H.x), Aufgaben/Tasks (T.x), Chat (C.x), Logs/Tracing (L.x) |

4.1.2 Kategorien personenbezogener Daten, die verarbeitet werden

Gruppenbezeichnungen wie Gesundheitsdaten, Bonitätsdaten usw.

F.x Favoriten/Federation

| Lfd. Nr. | Bezeichnung der Daten (es reichen aussagekräftige Oberbegriffe, z.B. Namen, Anschriften; Angaben von technischen Feldern in [] (eckigen Klammern) |

|---|---|

| F.x | Favoriten/Federation: |

| F.0 | User Principal Name (UPN) |

| F.1 | Anzeigename [displayName] |

| F.1.1 | Vorname [givenName] |

| F.1.2 | Nachname [Sn] |

| F.2.1 | E-Mail Adresse 1 [mail] |

| F.2.2 | E-Mail Adresse 2 [mail2] |

| F.2.3 | E-Mail Adresse 3 [mail3] |

| F.3 | Stellenbezeichnung/Position [Title] |

| F.4 | Name der Firma [company] |

| F.5 | Abteilung [department] |

| F.6 | Büro-/Raumnummer [physicalDeliveryOfficeName] |

| F.7 | Öffentliche/Private Termine |

| F.8.1 | Betreff |

| F.8.2 | Uhrzeit |

| F.9.x: | Anschrift, geschäftlich: |

| F.9.1 | Straße [streetAddress] |

| F.9.2 | PLZ [postalCode] |

| F.9.3 | Stadt [L] |

| F.9.4 | Bundesland [St] |

| F.9.5 | Land/Staat [C] |

| F.10.x: | Anschrift, privat: |

| F.10.1 | Straße [privateAddressStreet] |

| F.10.2 | PLZ [privateAddressPostalCode] |

| F.10.3 | Stadt [privateAddressCity] |

| F.10.4 | Bundesland [privateAddressState] |

| F.10.5 | Land/Staat [privateAddressCountry] |

| F.11.x: | Anschrift, weitere: |

| F.11.1 | Straße [otherAddressStreet] |

| F.11.2 | PLZ [otherAddressPostalCode] |

| F.11.3 | Stadt [otherAddressCity] |

| F.11.4 | Bundesland [otherAddressState] |

| F.11.5 | Land/Staat [otherAddressCountry] |

| F.12 | Notiz |

| F.13.1 | Telefon, geschäftlich [telephoneNumber] |

| F.13.2 | Andere Rufnummer [otherTelephone] |

| F.13.3.1 | Mobilnummer [mobile] |

| F.13.3.2 | Mobilnummer, Auto [telephoneCar] |

| F.13.3.3 | Mobilnummer, Funk [telephoneRadio] |

| F.13.3.4 | Mobilnummer, Pager [pager] |

| F.13.4 | Telefon, privat 1 [homephone] |

| F.13.5 | Telefon, privat 2 [otherHomePhone] |

| F.13.6 | Telefon, privat (Hauptrufnummer) [telephonePrimary] |

| F.13.7 | Telefonnummer, Unternehmen/Firma [telephoneNumberCompanyMain] |

| F.13.8 | Telefonnummer, Vertretung [telephoneAssistant] |

| F.13.9 | Telefonnummer, andere |

| F.13.10 | Telefonnummer, Rückruf [telephoneCallback] |

| F.13.11 | Telefonnummer, ISDN [telephoneISDN] |

| F.13.12 | Telefonnummer, Fernschreiber (Telex) [telephoneTTYTDD] |

| F.13.13 | Fax-Rufnummer, geschäftlich [facsimileTelephoneNumber] |

| F.13.14 | Fax-Rufnummer, andere [otherFacsimileTelephoneNumber] |

| F.14 | Foto [jpegPhoto] |

| F.15 | Webseiten URL [url] |

| F.16 | SIP-Adresse (technisch) [sipAddress] |

| F.17 | Kundennummer [customerid] |

| F.18 | URL zum Kontakt z.B. in einem CRM-System [directWebLink] |

| F.19 | Kommentar [info] |

| F.20 | Präsenz |

H.x Journal/Anruf

| Lfd. Nr. | Bezeichnung der Daten (es reichen aussagekräftige Oberbegriffe, z.B. Namen, Anschriften; Angaben von technischen Feldern in [] (eckigen Klammern) |

|---|---|

| H.x | Journal/Anruf: |

| H.1 | Anzeigename des Anrufers [PhoneNumber] |

| H.2 | Telefonnummer des Anrufers [LineNumber] |

| H.3 | Anzeigename des Angerufenen (Gesprochen mit) |

| H.4 | Projektname |

| H.5 | Telefonnummer des Angerufenen (MSN) |

| H.6 | Datum und Uhrzeit |

| H.7 | Dauer des Telefongespräches |

| H.8 | Nebenstelle des Angerufenen (Leitung) |

| H.9 | Name der Leitung des Angerufenen (Leitungsname) |

| H.10 | Anzeigename des ursprünglichen Gesprächspartners bei einer Weiterleitung (Weitergeleitet von) |

| H.11 | Name des Unternehmens/Firma |

| H.12 | Postanschrift des Anrufers (Straße, Hausnummer, PLZ, Ort, Land usw.) |

T.x Aufgaben/Tasks

| Lfd. Nr. | Bezeichnung der Daten (es reichen aussagekräftige Oberbegriffe, z.B. Namen, Anschriften; Angaben von technischen Feldern in [] (eckigen Klammern) |

|---|---|

T.x | Aufgaben/Tasks: |

| T.1 | Telefonnummer des Kontakts [CallPhoneNumber] |

| T.2 | Eigentümer/Zuständige Person [Owners] |

| T.3 | Ersteller [Creator] |

| T.4 | Von welcher Person erledigt [CompletedFrom] |

| T.5 | Name des Kontakts [DatabaseContact] |

C.x Chat

| Lfd. Nr. | Bezeichnung der Daten (es reichen aussagekräftige Oberbegriffe, z.B. Namen, Anschriften; Angaben von technischen Feldern in [] (eckigen Klammern) |

|---|---|

C.x | Chat |

| C.1.x: | SIP-Adresse (technisch): |

| C.1.1 | Teilnehmer |

| C.1.2 | Sender |

| C.1.3 | Empfänger |

| C.1.4 | Chat-Nachricht |

L.x Logging/Tracing

| Lfd. Nr. | Bezeichnung der Daten (es reichen aussagekräftige Oberbegriffe, z.B. Namen, Anschriften; Angaben von technischen Feldern in [] (eckigen Klammern) |

|---|---|

L.x | Logging/Tracing |

| L.1 | Felder aus F.x |

| L.2 | Felder aus H.x |

| L.3 | Felder aus T.x |

| L.4 | Felder aus C.x |

4.1.3 Regelfristen für die Löschung der Daten oder für die Prüfung der Löschung

Geplante Speicherdauer falls möglich, andernfalls die Kriterien für die Festlegung der Speicherdauer.

| Lfd. Nr. aus Kap. 3.1.2 | Zeitraum |

|---|---|

H.x | Einstellbar ab 1 Tag |

| F.x | Ist dem Benutzer der Kontakte zugeordnet, d.h. bis zur Löschung des Benutzers im System |

| T.x | Nicht möglich |

| C.x | Einstellbar ab 1 Tag |

| L.x | Minimierung der Datenmenge durch Einstellung der Datenmenge (Größe) |

4.1.4 Herkunft der Daten, soweit diese nicht bei der betroffenen Person selbst erhoben wurden

Die Herkunft personenbezogener Daten kann in der Übersicht der Kontaktdetails eingesehen werden (Datenquelle). Die personenbezogenen Daten/Kontaktdetails können in folgenden Bereichen abgerufen werden (Lfd. Nr. aus Kap. 4.1.3):

- F.x: Favoriten/Federation

- H.x: Journal/Anruf

- T.x: Aufgaben/Tasks

- C.x: Chat

4.2 Berichtigung (Art. 16 DSGVO)

In ProCall werden Kontaktdetails zentral verwaltet und können daher zentral geändert werden.

Die Änderungen personenbezogener Daten ist anschließend durchgängig in der Software wirksam.

Welche personenbezogenen Daten in der Software geändert werden können, entnehmen Sie bitte 4.1.2 Kategorien personenbezogener Daten, die verarbeitet werden.

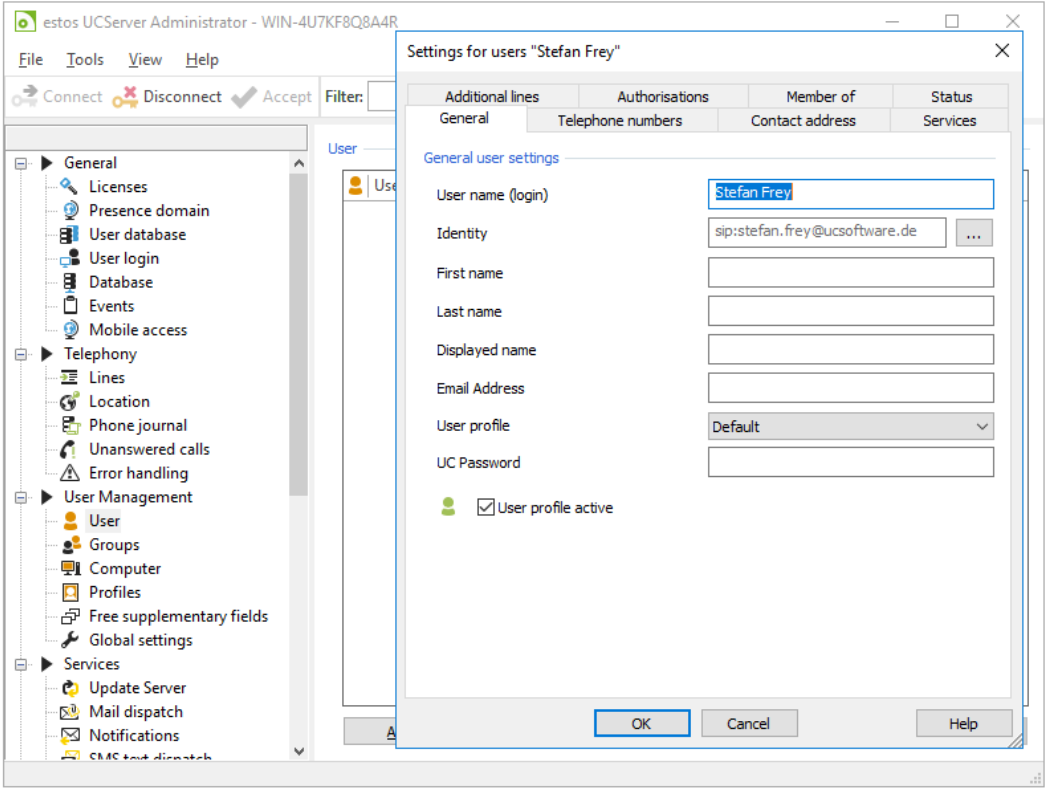

Sie finden die entsprechende Möglichkeit der Berichtigung in der UCServer Verwaltung:

Beispiel Screenshot: UCServer Verwaltung - Benutzerverwaltung - Benutzer / Änderung der personenbezogenen Daten

4.3 Widerspruch

4.3.1 Löschung/Pseudonymisierung (Art. 17 DSGVO)

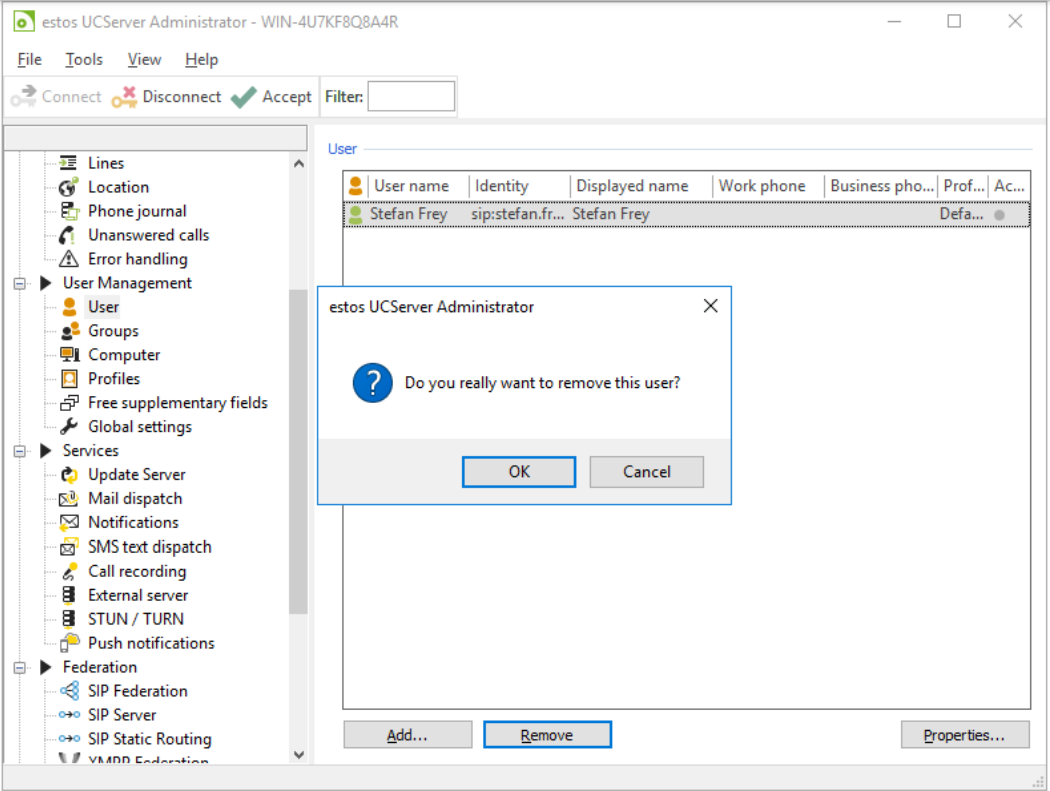

Eine Pseudonymisierung ist in ProCall derzeit nicht vorgesehen. Einzelne Benutzer oder eine Auswahl von Benutzern kann über die UCServer Verwaltung gelöscht werden:

Beispiel Screenshot: UCServer Verwaltung - Benutzerverwaltung - Benutzer / Löschen von Benutzern

4.3.2 Einschränkung der Nutzung personenbezogener Daten (Art. 18 Nr. 3 DSGVO

ProCall bietet eine Reihe von Möglichkeiten, die Verarbeitung personenbezogener Daten einzuschränken.

Diese sind nachfolgend im Einzelnen beschrieben.

4.3.2.1 Journal

Die Daten in den Journal-Datenbanken sind ausschließlich für den Administrator einsehbar. Der Zugang für den Administrator ist zur Analyse bei Problemen und für statistische Auswertung notwendig.

Die Protokollierung von Daten für Privatgespräche erfolgt nach Regeln, die konfiguriert werden können.

Der Nutzer kann Gespräche als privat markieren. Leitungen können generell als privat gekennzeichnet werden.

Ausgewählte Telefonleitungen/Nebenstellen können von einer Journalisierung ausgenommen werden.

4.3.2.2 Präsenzzustände

Präsenzzustände bzw. eine Änderungshistorie von Präsenzzuständen werden nicht protokolliert.

Eine Möglichkeit zur Auswertung von Präsenzzuständen ist nicht vorgesehen.

Im Sinne einer Umsetzung von individuellen Vereinbarungen kann der Austausch von Präsenzrelevanten Informationen differenziert konfiguriert werden.

Die Einrichtung des kleinsten gemeinsamen Nenners zum Thema Präsenz innerhalb einer Organisation kann auf drei Stufen geschehen:

1. Global

2. Gruppe

3. Anwender

Das Rechtesystem ist additiv, d.h. wird auf einer übergeordneten Stufe ein Recht vergeben, kann es nicht auf einer untergeordneten entfernt werden.

Die Anzeige des Präsenzzustandes „Inaktiv“ auf Grund einer „Untätigkeit“ an Arbeitsplatz-PC oder Smartphone App erfolgt, kann zentral/Server-seitig deaktiviert werden. Sie finden die Konfiguration in der UCServer Verwaltung in den Einstellungen im Bereich Benutzerverwaltung - Profile.

4.3.2.3 Telefonfunktion „Freisprechmodus“

Stellt die CSTA Schnittstelle einer Telefonanlage die Funktion „in Freisprechmodus schalten" bereit, kann dieses Leistungsmerkmal ggf. über einen kompatiblen estos ECSTA Middleware Treiber ausgeschalten werden.

4.3.2.4 Telefonfunktion „Aufschaltfunktion“

"Aufschaltfunktionen" von Telefonanlagen werden durch die estos ECSTA Middleware Treiber generell nicht unterstützt.

4.3.2.5 Telefonfunktion „Softphone-Konferenz“

Beim Betreten und Verlassen einer Konferenz wird ein Aufmerksamkeitston eingespielt.

4.3.2.6 Telefonfunktion „Telefongespräche über TAPI unterbinden“

Unterbindet, dass Rufe auf der TAPI-Leitung getätigt werden. Gespräche können ausschließlich über Softphone geführt werden. Dadurch kann sichergestellt werden, dass Mitarbeiter ihr Tischtelefon/Endgerät im Büro nicht von einem entfernten Ort (z.B. Home-Office) steuern können. Damit soll beispielsweise verhindert werden, dass versehentlich ein ankommender Ruf auf der TAPI-Leitung angenommen wird und andere Teilnehmer im Büroraum ein Telefongespräch und möglicherweise Daten des Anrufers zufällig oder absichtlich mithören können.

4.3.2.7 Berechtigungsstufen

Welche ausgewählten (Kontakt-)Details und Aktionen ein ProCall Benutzer von anderen Benutzern einsehen und ausführen darf, wird von Benutzern selbst und über globale Berechtigungsstufen geregelt:

- Systemweite Berechtigungen:

Ist eine Berechtigung systemweit erteilt, so gilt diese für alle Benutzer des Systems. Diese Rechte werden vom Administrator vergeben. - Für Benutzergruppen vergebene Berechtigungen:

Ist eine Berechtigung für Gruppen erteilt, so gilt diese für alle Benutzer, die Mitglieder dieser Gruppe sind. Diese Rechte werden vom Administrator vergeben. - Vom Benutzer vergebene Berechtigungen:

Jeder Benutzer kann anderen Benutzern individuelle Berechtigungen vergeben. Diese Berechtigungen können auch vom Administrator eingesehen und verändert werden.

Über folgende Berechtigungsstufen kann die Verarbeitungsmöglichkeit personenbezogener Daten von ProCall Benutzern wie folgt eingeschränkt werden:

| Übersicht kontrollierbarer (Kontakt-)Details und Aktionen für interne Kontakte/Benutzer | |||||

|---|---|---|---|---|---|

| Berechtigungsstufe / (Kontakt-)Detail und Aktionen | Gesperrt | Öffentlich | Geschäftlich | Teammitglied | Persönlich |

| Anzeigename | sichtbar | sichtbar | sichtbar | sichtbar | sichtbar |

| E-Mail Adresse | sichtbar | sichtbar | sichtbar | sichtbar | sichtbar |

| Präsenz sehen | verborgen | sichtbar | sichtbar | sichtbar | sichtbar |

| Chat | unterbunden | möglich | möglich | möglich | möglich |

| Öffentliche Termine sehen | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Nebenstelle 1: Abgehende Rufnummern sehen | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Nebenstelle 1: Ankommende Rufnummern sehen | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Nebenstelle 1: Umleitungen sehen | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Präsenz setzen | unterbunden | unterbunden | unterbunden | sichtbar | sichtbar |

| Nebenstelle 1: Anruf heranholen (Pick-up-Funktion) | unterbunden | unterbunden | unterbunden | möglich | möglich |

| Nebenstelle 2: Abgehende Rufnummern sehen | verborgen | verborgen | verborgen | sichtbar | sichtbar |

| Nebenstelle 2: Ankommende Rufnummern sehen | verborgen | verborgen | verborgen | sichtbar | sichtbar |

| Nebenstelle 2: Umleitung sehen | verborgen | verborgen | verborgen | sichtbar | sichtbar |

| Private Termine sehen | verborgen | verborgen | verborgen | verborgen | sichtbar |

| Nebenstelle 1: Umleitung setzen | unterbunden | unterbunden | unterbunden | unterbunden | möglich |

| Nebenstelle 2: Umleitung setzen | unterbunden | unterbunden | unterbunden | unterbunden | möglich |

| Nebenstelle 2: Anruf heranholen (Pick-up-Funktion) | unterbunden | unterbunden | unterbunden | unterbunden | möglich |

| Übersicht kontrollierbarer (Kontakt-)Details und Aktionen für externe Kontakte in den Favoriten (Federation) | |||||

|---|---|---|---|---|---|

| Berechtigungsstufe / (Kontakt-)Detail und Aktionen | Gesperrt | Öffentlich | Geschäftlich | Teammitglied | Persönlich |

| Anzeigename | sichtbar | sichtbar | sichtbar | sichtbar | sichtbar |

| E-Mail Adresse | sichtbar | sichtbar | sichtbar | sichtbar | sichtbar |

| Präsenz | verborgen | sichtbar | sichtbar | sichtbar | sichtbar |

| Chat | unterbunden | möglich | möglich | möglich | möglich |

| Stellenbezeichnung | verborgen | sichtbar | sichtbar | sichtbar | sichtbar |

| Name der Firma | verborgen | sichtbar | sichtbar | sichtbar | sichtbar |

| Öffentliche Termine sehen | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Telefon, geschäftlich | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Büro | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Adresse, geschäftlich | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| SharePoint/Webseite | verborgen | verborgen | sichtbar | sichtbar | sichtbar |

| Notiz | verborgen | verborgen | verborgen | sichtbar | sichtbar |

| Mobilnummer | verborgen | verborgen | verborgen | sichtbar | sichtbar |

| Private Termine sehen | verborgen | verborgen | verborgen | verborgen | sichtbar |

| Telefon, privat | verborgen | verborgen | verborgen | verborgen | sichtbar |

| Andere Rufnummer | verborgen | verborgen | verborgen | verborgen | sichtbar |

5 Nachweis geeigneter technischer und organisatorischer Maßnahmen nach Art. 24 Abs. 1 und Art. 32 DSGVO

Hier werden die notwendigen Maßnahmen zur Schaffung und zum Nachweis geeigneter technischer und organisatorischer Maßnahmen nach Art. 24 Abs. 1 und Art. 32 DSGVO für die Software ProCall beschrieben.

5.1 Vertraulichkeit (Art. 32 Abs. 1 lit. b DSGVO)

5.1.1 Schutz vor unbefugten Zugang / Zugriffskontrollen

| Wie werden die Gebäude, in denen die Verarbeitung stattfindet, vor unbefugtem Zutritt gesichert? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie werden die Verarbeitungsanlagen vor unbefugtem Zugriff geschützt? |

|---|

| Der Zugang zu gespeicherten personenbezogenen Daten erfolgt über ein Administrator-Passwort zum betreffenden System, z. B. Microsoft Active Directory, LDAP-Verzeichnisdienst oder sonstigen Datenquellen, in denen personenbezogene Daten gespeichert werden. Die Nutzung der UCServer Verwaltung ist über die Microsoft Windows Rechteverwaltung und ein zusätzliches Administrator-Passwort geschützt. |

| Wie werden die umgesetzten Zutrittskontrollmaßnahmen auf Tauglichkeit geprüft? |

|---|

| Die Software wird regelmäßigen Penetrationstests unterzogen. |

5.1.2 Zugangskontrolle

| Wie erfolgt die Vergabe von Benutzerzugängen? |

|---|

| Der Administrator der ProCall Installation aktiviert die Benutzer, die die Software verwenden können. Es besteht die Möglichkeit, die automatische Einrichtung von Benutzern zu unterbinden. |

| Wie wird die Gültigkeit von Benutzerzugängen überprüft? |

|---|

Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie werden Benutzerzugänge inkl. Antragstellung, Genehmigungsverfahren etc. dokumentiert? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird sichergestellt, dass die Anzahl von Administrationszugängen ausschließlich auf die notwendige Anzahl reduziert ist und nur fachlich und persönlich geeignetes Personal hierfür eingesetzt wird? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Ist ein Zugriff auf die Systeme / Anwendungen von außerhalb des Unternehmens möglich (Heimarbeitsplätze, Dienstleister etc.) und wie ist der Zugang gestaltet? |

|---|

| Die Nutzung von ProCall von außerhalb des Unternehmens ist optional möglich. Die Nutzung der ProCall Mobile Smartphone Apps wird über hybride Cloud-Bausteine (Internet Cloud) sichergestellt, zu denen ergänzende Informationen bereitgestellt werden und nicht Gegenstand dieses Dokuments sind. Siehe hierfür das Kapitel 6 Hybride Cloud-Bausteine. |

5.1.3 Zugriffskontrolle

| Wie wird erreicht, dass Passwörter nur dem jeweiligen Benutzer bekannt sind? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche Anforderungen werden an die Komplexität von Passwörtern gestellt? |

|---|

| Benutzer melden sich mit Ihren Microsoft Windows-Benutzer Login an, oder über individuell eingerichtete Benutzernamen/Passwort (integrierte Benutzerverwaltung). |

| Wie wird sichergestellt, dass Zugriffsberechtigungen anforderungsgerecht und zeitlich beschränkt vergeben werden? |

|---|

| Benutzer, die zur Nutzung der Software berechtigt sind, müssen explizit aktiviert werden. |

| Wie wird gewährleistet, dass der Benutzer sein Passwort regelmäßig ändern kann / muss? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche organisatorischen Vorkehrungen werden zur Verhinderung von unberechtigten Zugriffen auf personenbezogene Daten am Arbeitsplatz getroffen? |

|---|

| Zugriffsfreigaben erfolgen Benutzer- und Gruppen-basiert für die mit der Verarbeitung betrauten Personen. |

| Wie erfolgt die Dokumentation von Zugriffsberechtigungen? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird sichergestellt, dass Zugriffsberechtigungen nicht missbräuchlich verwendet werden? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie lange werden Protokolle aufbewahrt? |

|---|

| Siehe 4.1.3 Regelfristen für die Löschung der Daten oder für die Prüfung der Löschung |

| Wer hat Zugriff auf die Protokolle und wie oft werden sie ausgewertet? |

|---|

| Zugriff auf die Protokolle hat nur der Administrator des Systems. |

5.1.4 Trennungskontrolle

| Wie wird sichergestellt, dass Daten, die zu unterschiedlichen Zwecken erhoben wurden, getrennt voneinander verarbeitet werden? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

5.1.5 Pseudonymisierung

| Welche organisatorischen Maßnahmen wurden getroffen, damit die Verarbeitung personenbezogener Daten gesetzeskonform erfolgt? |

|---|

| Siehe 4 Rechte auf Auskunft, Berichtigung oder Widerspruch der Verarbeitung |

| Wie werden personenbezogene Daten verarbeitet /aufbewahrt, sodass diese nicht den betroffenen Personen zugeordnet werden können? |

|---|

Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

5.2 Integrität (Art. 32 Abs. 1 lit. b DSGVO)

5.2.1 Weitergabekontrolle

| Wie gewährleisten Sie die Integrität und Vertraulichkeit bei der Weitergabe von personenbezogenen Daten? |

|---|

| Die Datenübertragung wird mit technischen Mitteln verschlüsselt. |

| Werden Verschlüsselungssysteme bei der Weitergabe von personenbezogenen Daten eingesetzt und wenn ja, welche? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird die Weitergabe personenbezogener Daten dokumentiert? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird der unberechtigte Abfluss von personenbezogenen Daten durch technische Maßnahmen beschränkt? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Gibt es ein Kontrollsystem, das einen unberechtigten Abfluss von personenbezogenen Daten aufdecken kann? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

5.2.2 Eingabekontrolle

| Welche Maßnahmen werden ergriffen, um nachvollziehen zu können, wer wann und wie lange auf Applikationen zugegriffen hat? |

|---|

| Es erfolgt eine Protokollierung (Log) der Anmeldung und Abmeldung für alle ProCall Clients und Administrationsoberflächen inkl. einem Verweis auf den Benutzer. Es gilt 4.1.3 Regelfristen für die Löschung der Daten oder für die Prüfung der Löschung |

| Wie ist nachvollziehbar, welche Aktivitäten auf den entsprechenden Applikationen durchgeführt wurden? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche Maßnahmen werden ergriffen, damit die Verarbeitung durch die Mitarbeiter nur gemäß der Weisungen des Auftraggebers erfolgen kann? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche Maßnahmen werden getroffen, damit auch Unterauftragnehmer ausschließlich im vereinbarten Umfang personenbezogene Daten des Auftraggebers durchführt? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird die Löschung / Sperrung von personenbezogenen Daten am Ende der Aufbewahrungsfrist bei Unterauftragnehmern sichergestellt? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

5.3 Verfügbarkeit und Belastbarkeit

5.3.1 Verfügbarkeitskontrolle

| Wie wird gewährleistet, dass die Datenträger vor elementaren Einflüssen (Feuer, Wasser, elektromagnetische Abstrahlung etc.) geschützt sind? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche Schutzmaßnahmen werden zur Bekämpfung von Schadprogrammen eingesetzt und wie wird deren Aktualität gewährleistet? |

|---|

| Die Software ProCall ist digital signiert, d.h. Änderungen an der Anwendung würden die Signatur verletzen und so eine Verfälschung aufdecken. |

| Wie wird sichergestellt, dass nicht mehr benötigte bzw. defekte Datenträger ordnungsgemäß entsorgt werden? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

5.3.2 Wiederherstellbarkeit

| Welche organisatorischen und technischen Maßnahmen werden getroffen, um auch im Schadensfall die Verfügbarkeit von Daten und Systemen schnellstmöglich zu gewährleisten? (rasche Wiederherstellbarkeit nach Art. 32 Abs.1 lit.c DSGVO) |

|---|

| Eine Backup-Funktion ist in der Software enthalten. Mögliche Anträge auf Berichtigung und Widerspruch (siehe 3 Anlässe für ein DSGVO-Verfahren), werden bei einem Restore nicht automatisch übernommen und müssen seit dem letzten Backup überprüft und manuell nachgearbeitet werden. |

5.4 Verfahren zur regelmäßigen Überprüfung, Bewertung, Evaluierung (Art. 32 Abs. 1 lit. d DSGVO, Art. 25 Abs. 1 DSGVO)

| Welche Verfahren gibt es zur regelmäßigen Bewertung/Überprüfung, um die Sicherheit der Datenverarbeitung zu gewährleisten (Datenschutz-Management)? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Wie wird auf Anfragen bzw. Probleme reagiert (Incident-Response-Management)? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

| Welche datenschutzfreundlichen Voreinstellungen gibt es (Art. 25 Abs. 2 DSGVO)? |

|---|

Die Basisinstallation von ProCall enthält keine personenbezogenen Daten.

|

5.4.1 Auftragskontrolle

| Welche Vorgänge gibt es zur Weisung bzw. dem Umgang mit der Auftragsdatenverarbeitung (Datenschutz-Management)? |

|---|

| Organisationsinterne Maßnahme, die durch ProCall nicht beeinflusst bzw. geregelt wird. |

6 Hybride Cloud-Bausteine

Weiterführende Informationen zu unseren hybriden Cloud-Bausteinen finden Sie im Internet unter

https://www.estos.de/produkte/ucconnect

Weiterführende Informationen

Weiterführende Informationen über estos z. B. zu unseren Produkten, Dienstleistungen, Datenschutzrichtlinien, Verhaltenskodex erhalten Sie auf unserer Webseite www.estos.de bzw. www.estos.com